AMD cichutko wymienia 31 nowych luk w swoich procesorach, publikując wytyczne dotyczące poprawek

AMD w styczniowej aktualizacji ujawniło 31 nowych luk w procesorach, obejmujących układy Ryzen dla klientów indywidualnych oraz procesory EPYC dla centrów danych.

Aktualizacja zawiera również listę wersji AGESA, wraz z poprawkami dla dotkniętych nimi procesorów. AMD ujawniło luki w ramach skoordynowanego ujawnienia z kilkoma badaczami, w tym zespołami z Google, Apple i Oracle, co dało firmie czas na opracowanie łagodzących je rozwiązań przed upublicznieniem. AMD nie ogłosiło jednak tych błędów za pomocą komunikatu prasowego, po prostu opublikowało listy.

AMD wymieniło różne poprawki AGESA, które zostały wydane producentom OEM w celu załatania luk (kod AGESA jest używany do tworzenia kodu BIOS/UEFI). Jednak dostępność nowych łatek do BIOS-u z nowym kodem AGESA będzie się różnić w zależności od producenta. Oznacza to, że użytkownik będzie musiał sprawdzić, czy producent płyty głównej lub systemu opublikował nowe wersje BIOS-u z poprawnym kodem AGESA.

AMD poinformowało o tym, że zazwyczaj ujawnia luki dwa razy w roku, w maju i listopadzie, ale zdecydowało się wydać kilka w styczniu ze względu na stosunkowo dużą liczbę nowych luk i czas ich załatania. Nie jest jeszcze jasne, czy pojawią się kary za wydajność, tak jak to miało miejsce w przypadku innych rozwiązań, takich jak Spectre i Meltdown.

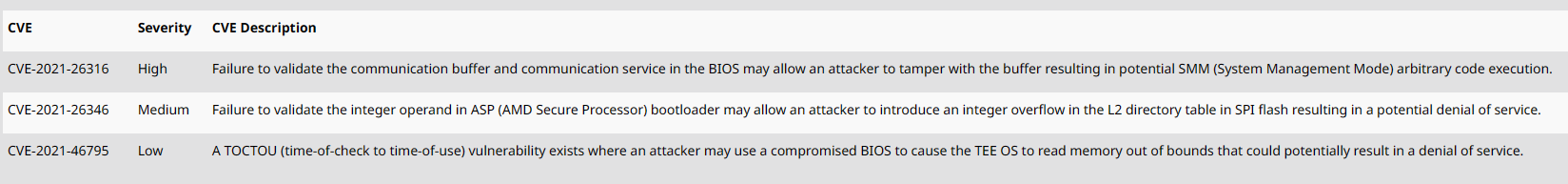

Nowo zaobserwowane luki, występują w trzech nowych wariantach i atakują procesory AMD Ryzen, EPYC, Threadripper. Jedna z luk została określona jako wysoce poważna, natomiast dwie pozostałe jako średnio lub nisko poważne. Luki te można wykorzystać poprzez włamanie do BIOS-u lub atak na bootloader AMD Secure Processor (ASP).

Dokładniej luki dotyczą desktopowych układów Ryzen serii 2000 Pinnacle Ridge, a także linii APU serii 2000 i 5000 wyposażonych w zintegrowany układ graficzny (Raven Ridge, Cezanne). Ponadto podatne są również procesory Threadripper 2000- i 3000-series HEDT i Pro firmy AMD, a także liczne procesory mobilne Ryzen 2000-, 3000-, 5000-, 6000- i Athlon 3000-series.

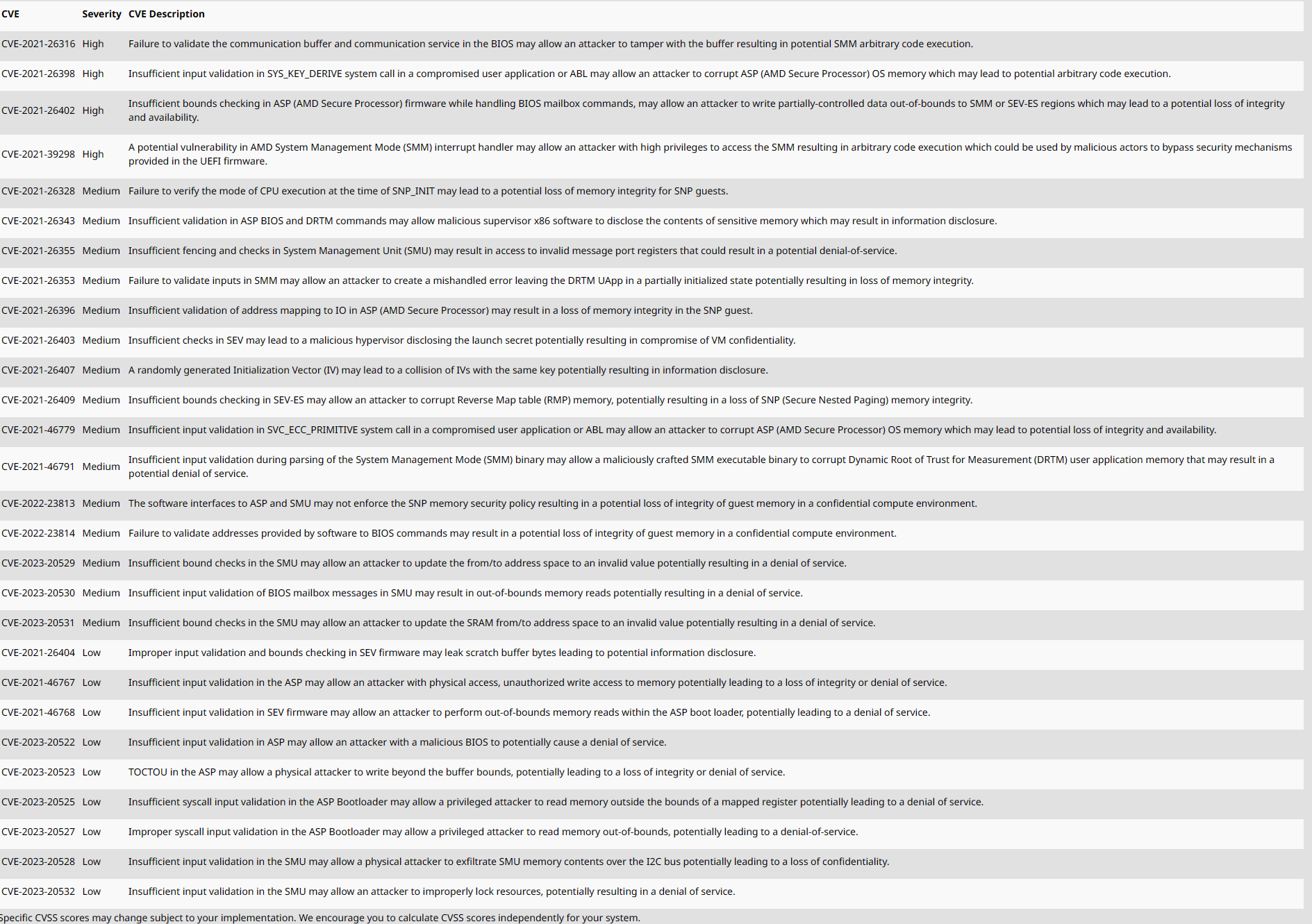

AMD wymieniło również 28 luk w swoich procesorach EPYC, z czego cztery o wysokiej wrażliwości. Trzy z nich umożliwiają wykonanie dowolnego kodu za pośrednictwem różnych wektorów ataku, natomiast jedna pozwala na zapisywanie danych w określonych regionach, co może prowadzić do utraty integralności i dostępności danych. Badacze odkryli także 15 innych luk sklasyfikowanych jako średnio poważne oraz dziewięć o niskiej szkodliwości.

Układy AMD od dawna znane są z tego, że mają mniej znanych luk niż modele Intela. Trudno jednak stwierdzić, czy początkowo ograniczone odkrycia w procesorach AMD wynikały z podejścia do projektowania procesorów opartego na zasadach bezpieczeństwa, czy też badacze i napastnicy skupili się jedynie na procesorach Intela ze względu na ich dominujący udział w rynku: Atakujący prawie zawsze skupiają się na jak najszerszym przekroju.

W związku z tym, ostatni sukces AMD w odbieraniu Intelowi udziałów w rynku, zwłaszcza na rynku centrów danych skoncentrowanych na bezpieczeństwie, sprawi, że badacze zwrócą swoje oczy bardziej w kierunku architektur AMD w poszukiwaniu potencjalnych luk w zabezpieczeniach. W ostatnim czasie AMD ujawniło kilka innych nowych luk, w tym wariant podobny do Meltdown, który wymaga przekodowania oprogramowania, a także Hertzbleed i Take A Way.