Equinix zwraca uwagę na pięć szczególnie groźnych cyberzagrożeń dla infrastruktury cyfrowej w czasach kryzysu.

Według raportu amerykańskiej rządowej agencji CISA w 2022 roku wzrosła liczba wyrafinowanych ataków wymierzonych w infrastrukturę krytyczną na całym świecie. Jakie cyberzagrożenia są szczególnie groźne dla najważniejszych branż gospodarki i jaką rolę w ich ochronie pełnią centra danych?

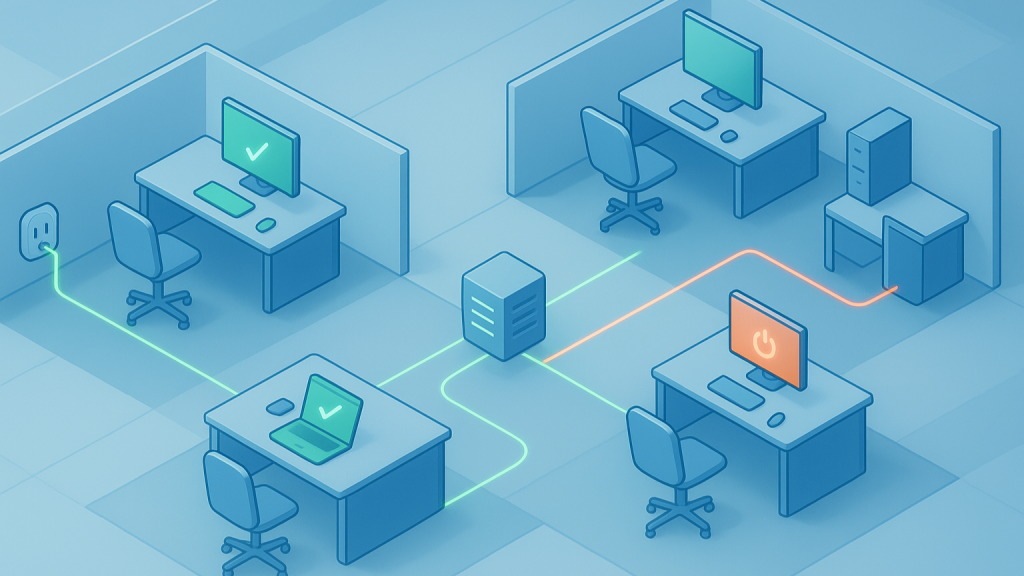

Wysokiej klasy, wielopoziomowe systemy bezpieczeństwa, setki kamer i czytników biometrycznych rozmieszczonych strategicznie w całym obiekcie, personel obecny 24/7/365, zabezpieczenia przeciwpożarowe, własne generatory prądu. Tak wygląda nowoczesne centrum danych. Jednak bezpieczeństwo centrum danych to nie tylko fizyczne zabezpieczenia samego budynku. W dużej mierze obejmuje ono też systemy informatyczne i pracowników, poprzez połączenie praktyk i technologii dotyczących bezpieczeństwa fizycznego i logicznego. Przed jakimi rodzajami zagrożeń centra danych chronią infrastrukturę krytyczną?

ATP, czyli zaawansowane trwałe zagrożenie

Infrastruktura cyfrowa znajduje się na celowniku cyberprzestępców, zarówno tych wspieranych przez państwa i motywowanych celami politycznymi, jak i oszustów kierujących się chęcią zysku. Ataki przeprowadzane na zlecenie struktur państwowych nazywane są Advanced Persistent Threat (ang. zaawansowane trwałe zagrożenia). Kampanie APT polegają w znacznym stopniu na zbieraniu informacji wywiadowczych i cyberszpiegostwie.

Przeprowadzające ataki grupy APT dążą do uzyskania nielegalnego dostępu do sieci. Ich techniki mogą być różne – od wysoce ukierunkowanych kampanii phishingowych i exploitów w aplikacjach publicznych, do strategicznych ataków na sieci i wykorzystywania słabości w łańcuchu dostaw oprogramowania. Powtarzającym się motywem wśród tych ataków jest ukierunkowanie na aplikacje i infrastrukturę organizacji, która jest punktem wyjścia do dalszych ataków na klientów końcowych.

– Operatorzy infrastruktury krytycznej muszą mieć aktualne informacje o zagrożeniach, które pozwolą określić, w jaki sposób atakujący chcą wpłynąć na ich działalność operacyjną. Obejmuje to prowadzenie proaktywnego monitorowania zagrożeń, przeprowadzania testów penetracyjnych i komunikacji uświadamiającej – mówi Nandita Bery z firmy Equinix.

Ataki typu DDoS (Distributed Denial-of-Service)

DDoS to stale rosnące zagrożenie, ataki te zalewają sieć lub serwery nadmiernym ruchem. Przeciążenie może spowodować zakłócenie w komunikacji, uniemożliwiając użytkownikom dostęp do pożądanych usług i aplikacji. Straty związane z usuwaniem skutków ataku i przestojów mogą być bardzo kosztowne. Cyberprzestępcy zaczęli również wykorzystywać ataki DDoS do żądania okupów za ich powstrzymanie.

Podstawowa higiena pracy w sieci, taka jak zmiana domyślnych danych uwierzytelniających (w tym haseł) i terminowe aktualizacje, może pomóc w zapobieganiu rozprzestrzeniania się botnetów DDoS. Posiadanie rozproszonych serwerów utrudnia również atakowanie wielu serwerów w tym samym czasie. Obciążenie wynikające z wolumetrycznych ataków DDoS może być w międzyczasie współdzielone przez serwery, które nie zostały dotknięte atakiem, co pozwala uniknąć wąskich gardeł sieciowych lub pojedynczych punktów awarii.

Oprogramowanie ransomware

W przeszłości cyberprzestępcy wykorzystujący ransomware preferowali metody typu spray and pray – masowe wysyłanie e-maili z linkami zawierającymi złośliwe oprogramowanie – w nadziei, że odbiorcy w nie klikną. Obecnie są to wysoce ukierunkowane ataki na systemy, które zawierają cenne dane. Zagrożenie tak skuteczne jak oprogramowanie ransomware nie zniknie w najbliższej przyszłości, o ile nie zostaną podjęte wspólne międzynarodowe wysiłki w celu ograniczenia działalności cyberprzestępców.

Cryptojacking – czyli kradzież mocy obliczeniowej

Cryptojacking ma miejsce, gdy nielegalnie wydobywa się kryptowaluty na komputerach, urządzeniach Internetu Rzeczy (IoT) lub w infrastrukturze sieciowej. Zazwyczaj jest to anonimowa kryptowaluta Monero, która umożliwia „wydobycie” za pomocą zwykłego procesora. Atak przeprowadzany jest w podobny sposób jak inne metody – użytkownik klika na e-mail phishingowy lub odwiedza stronę internetową z osadzonym złośliwym kodem. Ponieważ nie powoduje on bezpośrednich szkód, jest trudny do wykrycia i może pozostać niezauważony przez miesiące, a nawet lata.

– Kryptominery nie są tak szkodliwe jak inne złośliwe programy, z wyjątkiem pogorszenia wydajności urządzenia, ale jeśli nie zostaną wykryte, mogą powiadomić przestępców o niezabezpieczonej sieci. Najlepszą obroną przed nimi jest świadomość. Jeśli coś się nieoczekiwanie zmienia, np. komputery nagle przestają działać lub stają się wolniejsze, należy to zgłosić pracownikom działu IT. Jeśli kryptogórnik pozostanie niewykryty, przestępcy mogą zasiać inne złośliwe oprogramowanie w sieci lub w środowiskach o większej skali – wskazuje Samantha Goyagoy z firmy Equinix.

Hijacking protokołu BGP

Jeśli istnieje atak, który optymalnie wykorzystuje naturę sieci internetowej, to jest nim porwanie protokołu BGP (Border Gateway Protocol). Cyberprzestępcy mogą przerwać istniejący transfer danych i przekierować go do kontrolowanego przez siebie systemu. Mogą przechwycić potencjalnie ogromne ilości wrażliwych informacji, przeanalizować je lub zmodyfikować przed przekazaniem ich do miejsca przeznaczenia, nie alarmując o tym operatora sieci. BGP hijacking może być trudny do obrony ze względu na wykorzystywanie naturalnej konstrukcji Internetu, ale skorzystanie z aktywnego monitorowania ruchu pozwoli zabezpieczyć się przed naruszeniami.

Jak się zabezpieczyć?

W kolejnych latach istniejące zagrożenia będą się tylko nasilać. Zapobieganie atakom wymaga wielostronnego podejścia. Najlepszym wyborem jest zidentyfikowanie i powstrzymanie podmiotów stanowiących zagrożenie na etapie wstępnego dostępu. Oznacza to wzmocnienie zabezpieczeń poczty elektronicznej, aby uniemożliwić phishingowi dotarcie do skrzynek pocztowych użytkowników, wzmocnienie zabezpieczeń punktów końcowych w celu wykrycia złośliwego oprogramowania, proaktywne poszukiwanie oznak złośliwej aktywności oraz przeglądanie taktyk, technik i procedur (TTP) stosowanych przez cyberprzestępców.

– Kolokacyjna sieć centrów danych Equinix chroni przed najbardziej złożonymi zagrożeniami. Nasze usługi stworzone są w sposób zapewniający ich właściwe funkcjonowanie nawet w przypadku zakłóceń lub incydentów bezpieczeństwa. W ramach procedur zapewniających ciągłość działania (Business Continuity Program) możemy kierować ruch na alternatywne trasy, a w razie potrzeby wyłączyć elementy sieci z użytkowania. Projektując Platformę Equinix, traktowaliśmy kwestie bezpieczeństwa w sposób priorytetowy – podkreśla Sylwia Pyśkiewicz, prezes zarządu Equinix w Polsce.

Samsung zawarł umowę na dostawę sprzętu sieciowego 5G z gigantem telekomunikacyjnym.