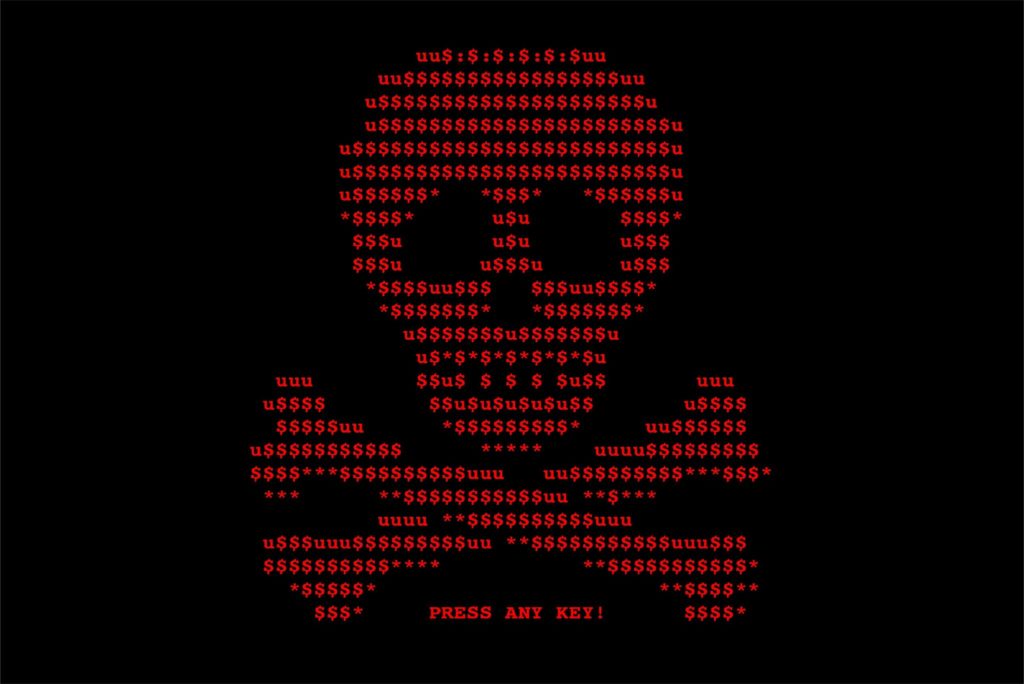

Globalne straty wywołane atakami szyfrującymi w 2016 roku, szacowane są już na ponad miliard dolarów!

Globalne straty wywołane atakami szyfrującymi w 2016 roku szacowane są już na ponad miliard dolarów. Tymczasem chociaż nowe typy zagrożeń pojawiają się niemal codziennie, nadal co piąta firma nie jest przygotowana na szyfrującą infekcję – przestrzega firma ANZENA, specjalizująca się w ochronie danych. Brak takiego przygotowania może w najlepszym razie skończyć się siwizną administratora, w najgorszym nawet zakończyć działalność pechowej firmy. Jak nie zasilać swoimi pieniędzmi kont i statystyk cyberprzestępców?

Informacja o rekordowej stracie pochodzi z badania firmy KnowBe4, specjalizującej się w symulowanych atakach phishingowych, mających zwiększać świadomość pracowników. To właśnie phishing jest dziś głównym narzędziem propagacji zagrożeń szyfrujących w sieci. Badanie dotyczące “zabezpieczeń stacji roboczych przed zagrożeniami szyfrującymi” przeprowadzono w ponad 500 firmach. 33% respondentów doświadczyło ataku szyfrującego w ciągu ostatnich 12 miesięcy, z czego 53% padło jego ofiarą mimo posiadania wielowarstwowych zabezpieczeń. 94% ankietowanych twierdzi, że nie zapłaciło okupu by odzyskać swoje dane. Pozostałe 6% za odszyfrowanie odciętych plików zapłaciło szantażystom 3 a 5 Bitcoinów (między 15 000 a 25 000 złotych wg dzisiejszego przelicznika).

Badanie wykazało też, że średni łup ataku szyfrującego to sześć stacji roboczych i dwa serwery. To ważna informacja – przypomina ANZENA – bo wiele osób sądzi, że zagrożenie szyfrujące poprzestaje zwykle na odcięciu komputera osoby, która aktywowała infekcję. Alarmujący jest również średni czas downtime’u wywołanego atakiem ransomare – 12 godzin. Tyle średnio specjalistom bezpieczeństwa IT zajmuje przywrócenie pełnej operacyjności niesprawnych systemów.

– W przypadku dużych firm przestój 1,5 dnia roboczego może generować katastrofalne koszty – komentuje Krystian Smętek, inżynier systemowy rozwiązań ShadowProtect SPX z firmy Anzena – Zważywszy na fakt, że na rynku dostępne są systemy backupu, które kilka TB utraconych danych przywracają w 15 minut to brak takiego zabezpieczenia wydaje się skrajną nieodpowiedzialnością.

W przytaczanym raporcie pojawia się teza, że zaktualizowany antywirus powstrzyma co prawda część zagrożeń przed dotarciem do sieci, ale po ich aktywacji już nie zdoła powstrzymać rozszerzenia ataku na kolejne urządzenia. Jak więc optymalnie chronić firmowe zasoby? Po pierwsze – edukować pracowników. Organizacje, które testowały czujność swojej kadry fałszywymi atakami phishingowymi odnotowały w ciągu ostatniego roku najniższy odsetek infekcji szyfrujących (21%). A jeśli pracownicy mimo wszystko zawiodą, ostatnią deską ratunku pozostaje – a jakże – przywrócenie aktualnej kopii bezpieczeństwa. Jak podaje KnowBe4, 87% badanych firm chroni się przed ransomware regularnym backupem danych, z czego 7% nie udało się go przywrócić w momencie awarii.

– Jeśli te 80% sprawdziło swoje backupy, to możemy mówić o całkiem niezłej statystyce – dopowiada Smętek – Trudno jednak nie myśleć o tych 20% podmiotów, które wciąż nie przykładają należytej wagi do właściwej ochrony swoich danych. Przeprowadzając atak szyfrujący cyberprzestępca wie, że tylko niewielki procent “trafień” przyniesie mu zysk. Rzecz w tym, by chronić się tak, by tego zysku nie miał w ogóle.

Warto przypomnieć, że jeszcze we wrześniu 2016 analitycy firmy Cybersecurity Ventures przewidywali wartość strat wywołanych cyberprzestęstwami (włącznie z ransomware) w wysokości 6 miliardów dolarów na rok 2021. Wszystko wskazuje na to, że przy obecnym tempie rozwoju szyfrującego procederu smutny rekord padnie znacznie wcześniej. Ale jeśli zadbamy o backup, stanie się to bez naszego udziału.

Źródło: ANZENA