Google AdWords zostało wykorzystane przez oszustów do rozsyłania złośliwego oprogramowania

Oszuści wykorzystują Google Adwords, platformę reklamową wyszukiwarkowego giganta, do rozprzestrzeniania złośliwego oprogramowania wśród osób poszukujących legalnego i popularnego oprogramowania.

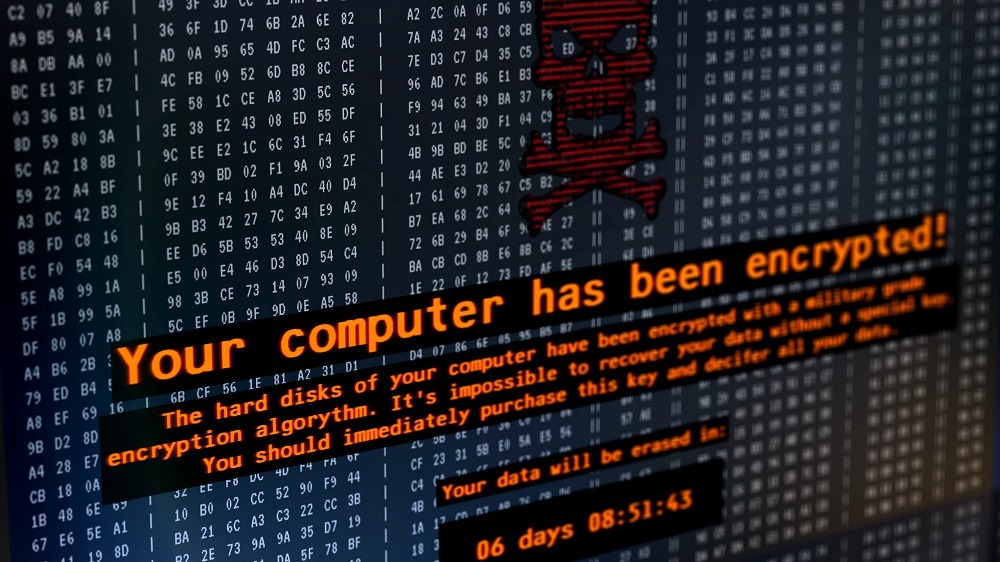

Środki bezpieczeństwa Google są zazwyczaj niezawodne, ale eksperci odkryli, że oszustom udało im się opracować obejście. Kampania jest prosta — oszuści klonowali popularne oprogramowanie, takie jak Grammarly, MSI Afterburner, Slack lub inne, i infekowali je infostealerem. W tym przypadku atakujący dodawali Raccoon Stealer, oraz malware loader IceID. Następnie tworzyli stronę docelową, na której ofiary byłyby wysyłane do pobrania złośliwych programów. Strony te były zaprojektowane tak, aby wyglądały pozornie identycznie jak te legalne.

Następnie, tworzyli reklamę i umieszczali ją w Google Adwords. W ten sposób, gdy ktoś szukał tych programów lub innych odpowiednich słów kluczowych, widział reklamy w różnych miejscach (w tym na pierwszych pozycjach na stronie wyników wyszukiwarki Google). Sztuczka polega na tym, że algorytm Google jest stosunkowo dobry w wykrywaniu złośliwych stron docelowych hostujących niebezpieczne oprogramowanie. Aby ominąć zabezpieczenia, atakujący tworzyli również łagodną stronę docelową, na którą reklama wysyłała odwiedzających. Ta strona docelowa następnie natychmiast przekierowywałaby ofiary do złośliwej strony.

Kampanie cyberataków, które wykorzystują legalne oprogramowanie do dystrybucji złośliwego oprogramowania, nie są niczym nowym, ale badacze w większości przypadków nie wiedzieli, jakie są metody faktycznego doprowadzania ludzi do stron docelowych. Pod koniec października badacze odkryli dużą kampanię z ponad 200 oszukańczymi domenami, ale aż do dzisiaj nikt nie wiedział, jak domeny były reklamowane.

Teraz, gdy wątek został odkryty, można się spodziewać, że Google szybko zakończy kampanię (o ile już tego nie zrobiło).

Oprócz wyżej wymienionych aplikacji, oszuści podszywali się również pod te programy: Dashlane, Malwarebytes, Audacity, μTorrent, OBS, Ring, AnyDesk, Libre Office, Teamviewer, Thunderbird oraz Brave.