Nowa luka w Microsoft Exchange wykorzystywana jest do atakowania serwerów

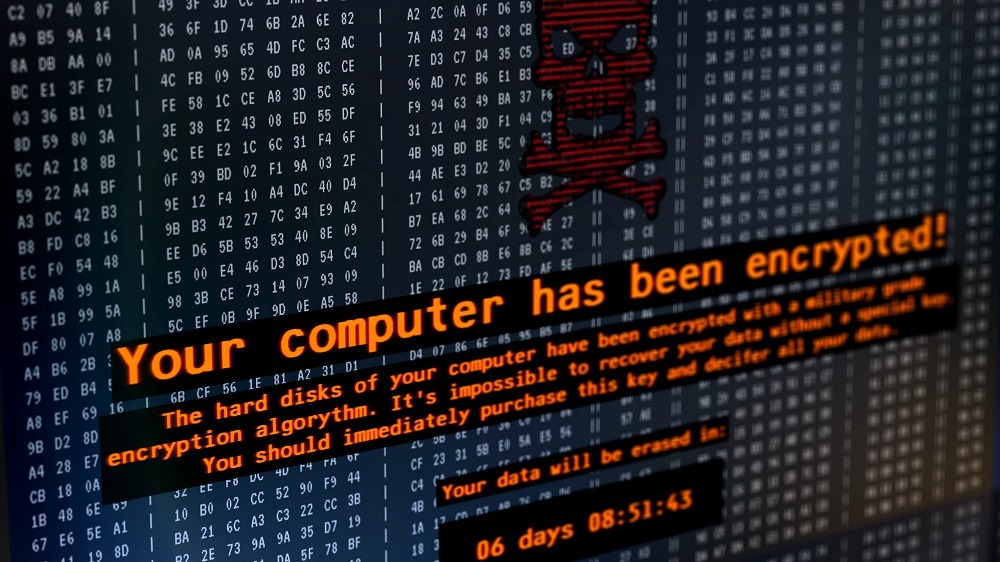

Nowa luka w Microsoft Exchange jest wykorzystywana do atakowania serwerów i dostarczania narzędzi zdalnego dostępu oraz oprogramowania do zdalnej administracji.

Eksperci ds. cyberbezpieczeństwa z CrowdStrike natknęli się na nowy łańcuch exploitów podczas badania ataku ransomware firmy Play. Po dalszej analizie stwierdzono, że łańcuch exploitów omija zabezpieczenia dla luki ProxyNotShell URL rewrite, umożliwiając hakerom zdalne wykonanie kodu (RCE) na docelowych punktach końcowych.

Zespół nazwał ten exploit OWASSRF i wyjaśnił, że napastnicy wykorzystali Remote PowerShell do wykorzystania błędów oznaczonych jako CVE-2022-41080 i CVE-2022-41082. “Okazało się, że odpowiednie żądania były wykonywane bezpośrednio przez punkt końcowy Outlook Web Application (OWA), co wskazuje na nieujawnioną wcześniej metodę exploita dla Exchange” – wyjaśnili badacze we wpisie na blogu.

Kiedy Microsoft po raz pierwszy odkrył CVE-2022-41080, nadał mu ocenę “krytyczną”, ponieważ umożliwiał on zdalną eskalację uprawnień na serwerach Exchange, ale dodał też, że nie ma dowodów na to, że błąd jest wykorzystywany na wolności. Trudno więc określić, czy błąd był wykorzystywany jako zero-day, jeszcze przed udostępnieniem łatki.

Łata jest jednak dostępna i wszystkim organizacjom posiadającym serwery Microsoft Exchange zalecamy, aby w celu zachowania bezpieczeństwa zastosowały przynajmniej aktualizację zbiorczą z listopada 2022 roku. Jeśli nie są w stanie w tej chwili zastosować łatki, zalecane jest wyłączenie OWA.