Nowe narzędzie open-source skanuje chmurę AWS S3 w poszukiwaniu niezabezpieczonych publicznych kontenerów

Błędne konfiguracje chmury są jedną z największych przyczyn naruszeń danych w tych dniach, a jeden badacz bezpieczeństwa postanowił to naprawić za pomocą nowego narzędzia.

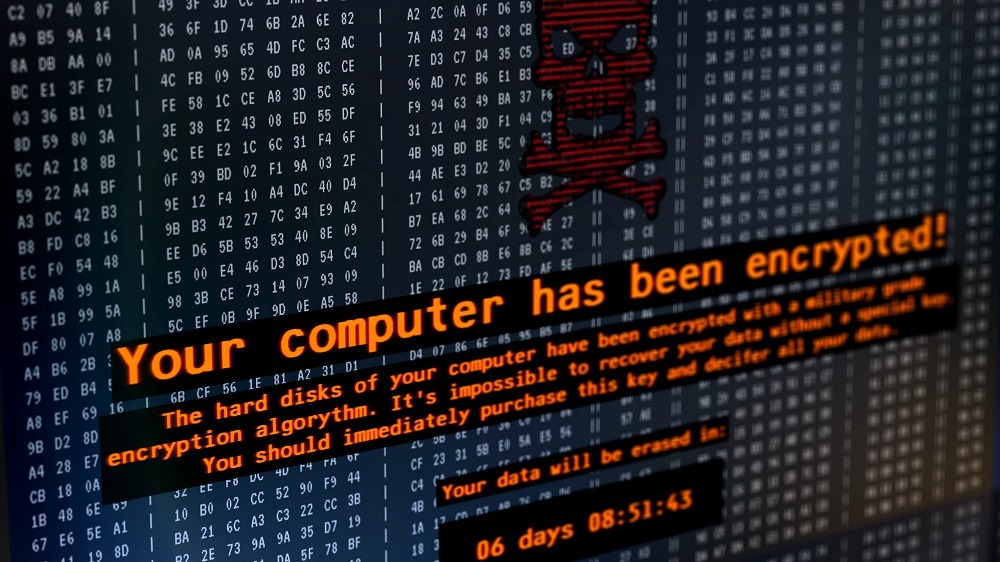

Zbudowany na Pythonie, S3crets Scanner pozwala badaczom i analitykom bezpieczeństwa szukać “sekretów”, które firmy przez pomyłkę wystawiły na widok publiczny za pośrednictwem firmowych kontenerów przechowywania AWS S3. Jak wyjaśnia BleepingComputer, sekrety obejmują klucze uwierzytelniania, tokeny dostępu lub klucze API, z których wszystkie mogą być wykorzystane przez hackerów do wyrządzenia mnóstwa szkód. Na przykład, sekrety te mogą zostać wykorzystane do uzyskania dostępu do sieci firmowej i punktów końcowych, co może skutkować kradzieżą danych, infekcjami złośliwym oprogramowaniem, a nawet atakami typu ransomware.

Narzędzie zostało zbudowane przez badacza bezpieczeństwa Eilona Harela, aby szukać tylko kontenerów, niezabezpieczonych przez pomyłkę. Robi to poprzez skanowanie tylko tych kontenerów S3, które mają określone konfiguracje ustawione na false, takie jak “BlockPublicAcls”, “BlockPublicPolicy”, “IgnorePublicAcls” i “RestrictPublicBuckets”. Wszelkie inne kontenery są odfiltrowywane.

Kontenery spełniające powyższe kryteria zostaną pobrane jako pliki tekstowe i przeskanowane za pomocą narzędzia Trufflehog3, które sprawdza poświadczenia i klucze prywatne w kontenerach S3, ale także GitHub, GitLab i systemach plików. Harel stworzył unikalny zestaw reguł dla Trufflehog3, który ukierunkowany jest na ekspozycję informacji umożliwiających identyfikację osoby (PII), a także na wewnętrzne tokeny dostępu.

Harel uważa, że narzędzie to może pomóc firmom w ujawnieniu mniejszej liczby sekretów, a w konsekwencji zmniejszyć liczbę wycieków danych i podobnych incydentów związanych z bezpieczeństwem cybernetycznym. Uważa on również, że może być ono wykorzystywane do operacji white-hat, ponieważ badacze mogą skanować publicznie dostępne kontenery w poszukiwaniu błędnych konfiguracji i powiadamiać firmy przed hackerami.

Środowisko wielochmurowe jest w dzisiejszych czasach niezbędne dla firm, ale zabezpieczenie danych w takim systemie jest jednym z największych wyzwań, przed którymi stają. Niedawny raport ekspertów ds. cyberbezpieczeństwa, firmy Radware, stwierdza, że 70% starszych dyrektorów, liderów DevOps i innych seniorów nie ma pewności, że są w stanie odpowiednio zabezpieczyć zarówno środowiska on-prem, jak i multi-cloud.