Odporność organizacji w niestabilnych czasach, zdaniem Microsoft kluczowa szybka adaptacja do zmieniających się zagrożeń.

Zmieniające się środowisko bezpieczeństwa wymaga od większości organizacji – niezależnie od ich skali i profilu działalności – umiejętności szybkiej adaptacji do nowych rodzajów zagrożeń, pominiętych lub niedoszacowanych w dotychczasowych analizach ryzyka.

Przykłady nasuwają się same. Obostrzenia epidemiczne wyprowadziły pracowników i uczniów poza kontrolowane środowiska IT, przysparzając stresu osobom odpowiedzialnym za zapewnienie bezpieczeństwa ich danych, aplikacji i urządzeń w ramach pracy zdalnej lub hybrydowej. Absencja kluczowego personelu wymusiła na wielu organizacjach zmianę podejścia do kwestii ciągłości działania.

Wojna w Ukrainie pokazała, że dotychczasowe metody identyfikacji infrastruktury krytycznej (IK) oraz jej ochrony wymagają ponownego przemyślenia, podobnie zresztą jak większość planów i polityk bezpieczeństwa. Aktualne podejście do ochrony IK, zorientowane na ochronę obiektów a nie procesów, w niewystarczającym stopniu uwzględnia kwestie współzależności między systemami oraz ciągłości łańcuchów dostaw, warunkującej świadczenie kluczowych usług.

W kontekście ukraińskim obserwujemy znaczące zmiany na mapie ryzyka, które wywołują dyskusję na temat bezpieczeństwa danych, na przykład w obliczu potencjalnego (choćby przypadkowego) kinetycznego ataku na infrastrukturę IT. Do tej pory takie ryzyko nie było identyfikowane lub było oceniane jako nieistotne.

Zero Trust i “sześciopak” bezpieczeństwa

Powyższe przykłady pokazują, że zagrożenia, szczególnie dotyczące spraw informatycznych lub styku informatyki i technologii, mogą zmaterializować się w każdej chwili i w każdym, nawet najbardziej nieoczekiwanym miejscu. Należy zatem uwzględniać wszelkie możliwe zagrożenia – techniczne, naturalne oraz intencjonalne. Przekłada się to na model Zero Trust – zarówno w ujęciu formalnym jak i praktycznym dla systemów informatycznych. Czy jednak Zero Trust jest istotny tylko dla zagrożeń teleinformatycznych?

Polski system ochrony infrastruktury krytycznej (IK) zakłada, że proces, jakim jest ochrona IK, powinien odnosić się do wszystkich typów zidentyfikowanych zagrożeń. Narodowy Program Ochrony IK wyróżnia sześć obszarów, w których należy podjąć działania zapewniające jej bezpieczeństwo. Należy zadbać o bezpieczeństwo fizyczne, osobowe, prawne, techniczne, teleinformatyczne oraz o plany ciągłości działania. Mówiąc inaczej – w procesie zarządzania ryzykiem należy uwzględnić zagrożenia ze strony intruza, insidera, konkurencji, technologii, informatyki oraz mieć wdrożony plan ciągłości działania (BCM).

Ten tzw. „sześciopak” – nowatorskie polskie podejście do ochrony IK – pozostaje aktualny jako zestaw narzędzi. Wojna u naszych granic niesie ze sobą natomiast dodatkowe zagrożenia, które można zidentyfikować w każdym z obszarów.

Ludzie, organizacja, technika

Zbudowanie odporność organizacji na wszystkie zidentyfikowane zagrożenia – zgodnie z modelem ZERO TRUST – wymaga uwzględnienia w tym procesie wszystkich wskazanych powyżej sześciu obszarów bezpieczeństwa – na podstawie przeprowadzonej analizy ryzyka. Rozwiązania mitygujące ryzyko w każdym tych sześciu obszarów powinny natomiast dotyczyć trzech sfer działania: ludzi, organizacji i dopiero na końcu rozwiązań technicznych.

Mówiąc o rozwiązaniach technicznych należy podkreślić, że technologia cyfrowa pomaga w mitygacji ryzyka w każdym obszarze bezpieczeństwa, nie tylko w teleinformatyce, o której mówi się najczęściej. Przykładowo – bezpieczeństwo fizyczne może być wspierane przez sztuczną inteligencję Azure analizującą w chmurze zapis z systemu dozoru wizyjnego. Bezpieczeństwo prawne (związane z działalnością innych podmiotów gospodarczych) wiążące się często ze żmudną analizą umów i tysięcy stron dokumentacji jest doskonałym obszarem do wykorzystania potencjału chmury i sztucznej inteligencji do wychwytywania niekorzystnych klauzul umownych i innych zdefiniowanych zapisów. Z kolei bezpieczeństwo techniczne to optymalizacja procesów technologicznych w oparciu o dane przetwarzane w czasie rzeczywistym na brzegu sieci (edge computing). I tak dalej. Nie wolno jednak zapominać o tym, że rozwiązania techniczne mają być wsparciem dla organizacyjnych, nie odwrotnie.

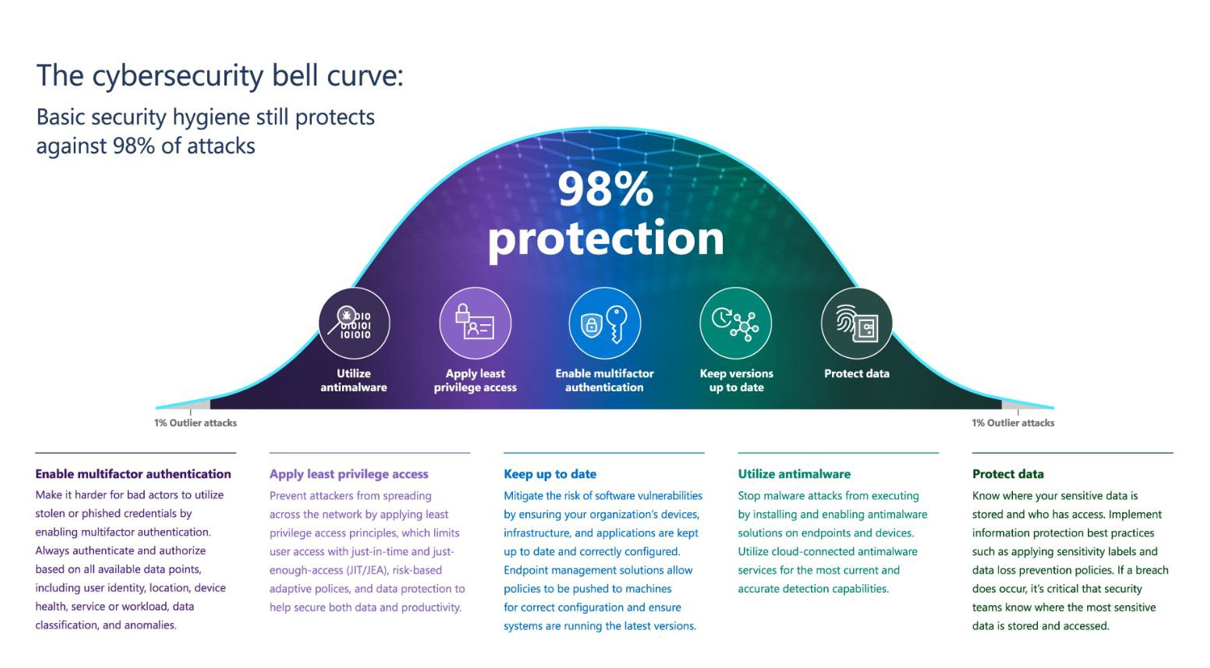

Współdziałanie technologii, ludzi i organizacji dobrze widać w bezpieczeństwie teleinformatycznym, gdzie cyberhigiena (użytkownicy) wspierana przez technikę (firewalle, SIEM itp.) pozwala na skuteczną realizację rozwiązań organizacyjnych opisanych zgodnie z modelem ZERO TRUST w polityce bezpieczeństwa. Wszystkie te trzy aspekty uzupełniają się wzajemnie i są jednakowo istotne. Zwróćmy uwagę, że zgodnie z raportem Microsoft Digital Defense Report cyberhigiena pozwala uniknąć 98% zagrożeń:

Buduj odporność organizacji

Opisane powyżej kompleksowe podejście do bezpieczeństwa, szczególnie na rynkach regulowanych (infrastruktura krytyczna, usługi kluczowe) pozwala na wzmocnienie odporności organizacji we wszystkich obszarach tzw. sześciopaku bezpieczeństwa. Odporność rozumiem tu nie jako zdolność przetrwania organizacji (na przykład przez zmianę profilu działalności), ale jako odporność na zakłócenie świadczenia przez tę organizację krytycznych usług – co jest powodem znalezienia się na regulowanym rynku.

Takie podejście pozwala spojrzeć na Microsoft szerzej – jako na dostawcę odporności. Mądra i miarodajna analiza ryzyka zgodnie z modelem ZERO TRUST pozwala tę odporność znacząco wzmocnić. W niespokojnych czasach jest to o tyle istotne, że odporność państwa członkowskiego (pojęcie właściwie tożsame z odpornością jego infrastruktury krytycznej) jest definiowana przez NATO jako kluczowy element obrony kolektywnej. Warunkiem zastosowania art. 5 Traktatu Waszyngtońskiego jest przecież artykuł trzeci – w którym strony zobowiązują się do rozwijania swojej indywidualnej i zbiorowej zdolności do odparcia zbrojnej napaści. Tylko odporne państwo może się taką zdolnością wykazać.

Zachęcam więc wszystkich, żeby kompleksowo spojrzeli na bezpieczeństwo, zachęcam do przejrzenia swoich analiz ryzyka i do zadania sobie kilku najprostszych pytań. Czy triada ludzie-organizacja-technika ma w Waszej organizacji wyważone proporcje? Czy każdy z elementów „sześciopaku” został uwzględniony w analizie ryzyka? Jak technologia cyfrowa mogłaby wspomóc budowanie odporności? Odpowiedzi na te pytania należy jak najszybciej przenieść na grunt praktyczny.