Poważna luka bezpieczeństwa w procesorach Apple

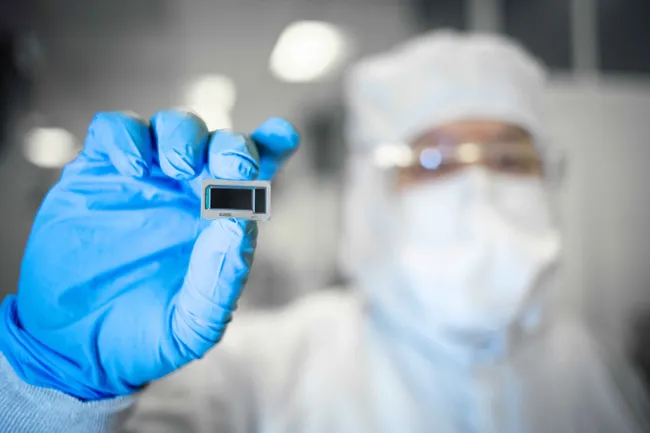

Badacze z kilku amerykańskich uczelni (m.in. University of Texas w Austin i University of California, Berkeley) odkryli poważną lukę w zabezpieczeniach chipów Apple M1 i M2. Badacze byli w stanie wykorzystać tzw. “kanał boczny”, aby uzyskać dostęp i odszyfrować klucze bezpieczeństwa używane w powszechnie stosowanych usługach szyfrowania.

Zespół badaczy odkrył poważną lukę w zabezpieczeniach o nazwie “GoFetch” w wysoko ocenianych układach serii M firmy Apple. Badacze stworzyli również aplikację o nazwie GoFetch, która może wydobywać klucze do metod kryptograficznych, w tym klucze RSA o długości 2048 bitów, DH-2048, Kyber-512 i Dilithium-2 w przedziałach czasowych od poniżej godziny do około 10 godzin. Luka ma szczególnie wpływać na chipy oparte na M1 i M2 od Apple i wykorzystuje tzw. “kanał boczny” w sposób, w jaki chipy wykonują ekstrakcję kluczy związanych z typowymi skryptami związanymi z bezpieczeństwem, w tym zadania uwierzytelniania, które wymagają kluczy bezpieczeństwa i szyfrowania.

Apple udostępnił narzędzie o nazwie CryptoKit, aby ułatwić programistom wdrażanie kontroli bezpieczeństwa dla swoich aplikacji, ale problem nie dotyczy oprogramowania Apple, lecz mikroarchitektury chipów. W rezultacie atakujący może wydobyć w inny sposób tajne klucze do deszyfrowania danych. Ponieważ luka jest wpisana w silikon i sposób obsługi określonych zadań kryptograficznych, jedynym sposobem naprawy będzie wydanie przez Apple łatki oprogramowania. Jednak, jak zauważa serwis Ars Technica, łatanie luki w ten sposób spowoduje znaczący spadek wydajności.

Ukierunkowana na poziom chipa podatność przypomina podatności na poziomie krzemowej, takie jak Meltdown i Spectre, które dotknęły niektóre chipy Intel, AMD, IBM i niektóre oparte na Arm. W jednym teście, po zastosowaniu łatki w celu rozwiązania problemu Spectre-V2, chip Intel Core i9-12900K (Alder Lake) odnotował spadki wydajności między 14,5% a 26,7%. Apple jeszcze nie odpowiedziało oficjalnie na twierdzenia badaczy, ale badacze powiadomili Apple o problemie. Należy więc oczekiwać, że patch powinien być wkrótce dostępny.