Rośnie liczba oszustw związanych z zabezpieczeniami pakietu Microsoft Office

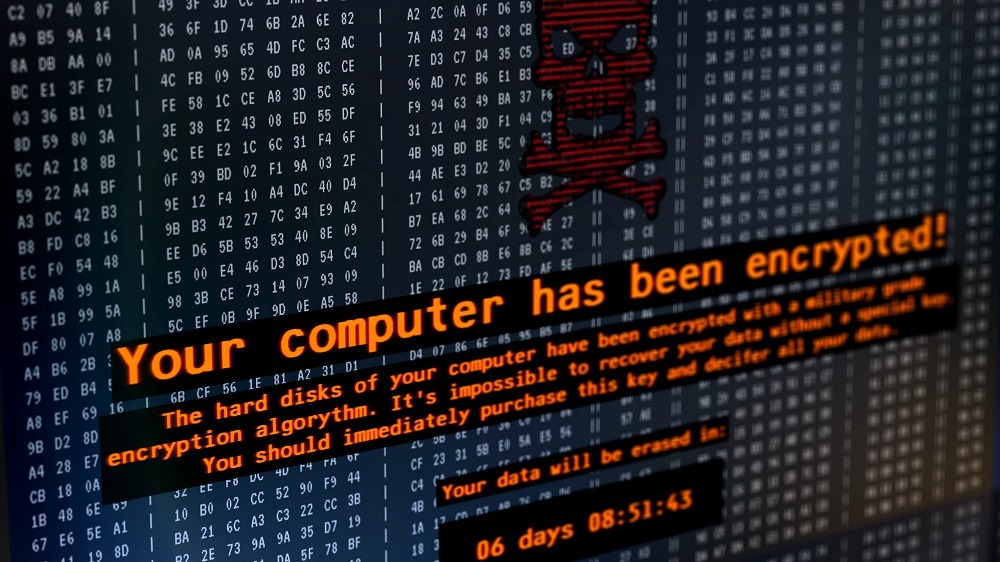

Kaspersky zidentyfikował szereg niedawnych przypadków wykorzystywania przez podmioty zagrażające podatności Microsoft Office sprzed lat, których celem były zarówno osoby fizyczne, jak i firmy.

Według badaczy, 11 394 użytkowników napotkało ataki wykorzystujące lukę CVE-2017-11882 w drugim kwartale 2023 r., co stanowi wzrost o 483% w porównaniu z trzema miesiącami wcześniej, w których odnotowano 1 954 przypadki.

Pomimo przejścia na model oparty w dużej mierze na subskrypcji kilka lat temu, Kaspersky przyznaje, że starsze wersje oprogramowania biurowego Microsoft cieszą się niesłabnącą popularnością, zalecając użytkownikom dbanie o cyberbezpieczeństwo.

Obecnie załatana luka dotyczy pakietów Microsoft Office 2007 Service Pack 3, Microsoft Office 2010 Service Pack 2, Microsoft Office 2013 Service Pack 1 i Microsoft Office 2016. Kaspersky informuje:

“Luka ta pozwala atakującym na wykorzystanie edytora równań w dokumentach Microsoft Office, umożliwiając im wykonanie złośliwego kodu na docelowym urządzeniu”.

Zasadniczo atakujący jest w stanie zainstalować złośliwe oprogramowanie na urządzeniu ofiary bez jej wiedzy. Podczas gdy zainteresowanie tą luką w szczególności wzrosło w ostatnich miesiącach, atakujący nadal wykorzystują stare luki w zabezpieczeniach. Ponad 130 000 zaatakowanych użytkowników zostało namierzonych w związku z podatnością CVE-2018-0802.

CVE-2010-2568, CVE-2017-0199 i CVE-2011-0105 również okazały się popularne wśród atakujących, a każda z nich odpowiada za tysiące ataków.

Kierownik zespołu analityków szkodliwego oprogramowania Kaspersky, Alexander Kolesnikov, powiedział: “Atakujący rzeczywiście zaczęli ponownie wykorzystywać ten exploit”, podkreślając, że “nie mniej ważne jest instalowanie aktualizacji oprogramowania i łatek na czas”.

W rzeczywistości jest to pierwsze zalecenie firmy dla tych, którzy chcą zmniejszyć ryzyko ataku. Ogólnie rzecz biorąc, użytkownikom zaleca się sprawdzanie błędów i nieprawidłowości w adresach URL i innych treściach wiadomości oraz korzystanie z odpowiedniego oprogramowania do ochrony punktów końcowych.