#SecurityDay – Proaktywne podejście do cyberbezpieczeństwa w modelu Zero Trust, bazuje na prostej zasadzie: nigdy nie ufaj, zawsze weryfikuj oraz uznawaj, że bezpieczeństwo organizacji zostało już naruszone!

Dla osób, które chociaż na chwilę zetknęły się z zagadnieniami cyberbezpieczeństwa, określenie „Zero Trust” jest dobrze znane. Właściwie można by odnieść wrażenie, że jest dzisiaj odmieniane przez wszystkie przypadki. Adopcja takiego podejścia stała się szczególnie popularna w 2020 roku, gdy wiele firm przeszło na pracę zdalną. To z kolei wiązało się z udzieleniem lub umożliwieniem dostępu do zasobów organizacji użytkownikom pracującym z nowych lokalizacji, którzy korzystają z niezaufanych sieci i prywatnych urządzeń. Zanim zastanowimy się, czy w ogóle kiedykolwiek mogliśmy mówić o „zaufanych sieciach”, należy zaznaczyć, że termin „Zero Trust”, choć spopularyzowany przez Johna Kindervaga, powstał dużo wcześniej, bo w kwietniu 1994 r. w pracy doktorskiej Stephena Paula Marsha z Uniwersytecie Strirling. Jednak popularyzacja tego podejścia i jego implementacja w kontekście cyberbezpieczeństwa zajęła wiele lat.

W najprostszym ujęciu podejście typu Zero Trust bazuje na prostej zasadzie: nigdy nie ufaj, zawsze weryfikuj oraz uznawaj, że bezpieczeństwo organizacji zostało już naruszone (ang. assume breach). Nigdy nie zakładaj, że którykolwiek z elementów jest zaufany. Podejście to chroni organizacje poprzez zarządzanie dostępem i udzielanie go opierając się na stałej weryfikacji tożsamości użytkownika oraz stanu urządzenia i usług, zamiast na sztywnych relacjach typu zaufany/niezaufany. Zero Trust wychodzi poza tradycyjne podejście do cyberbezpieczeństwa bazujące na koncepcji perymetru, które zakłada, że to, co zostało już raz sprawdzone i otrzymało dostęp do wewnętrznych zasobów firmowych, jest zaufane. Przeciwnie – stawia na ciągłą kontrolę, także tych elementów, które wcześniej już były zweryfikowane. Nie ma tam miejsca na perymetr, np. sieci odgrodzone firewallami, w których zasoby są zawsze uważane za zaufane. Nie tylko dlatego, że kłóci się to z koncepcją ciągłej weryfikacji, ale także ze względu na to, że przy tak rozpowszechnionym trybie pracy zdalnej, dostępie do zasobów z wielu urządzeń, także tych typu BYOD oraz rozmyciu granic pomiędzy pracownikami, kontraktorami czy osobami współpracującymi z organizacją – perymetru takiego właściwie nie ma albo nie da się go określić, a usługi, z których korzystają użytkownicy, wychodzą poza tradycyjne granice sieci korporacyjnych czy VPNów. Stąd czasami Zero Trust nazywa się bezpieczeństwem bezperymetrowym (ang. perimeterless security).

Wieloetapowa implementacja owej strategii przez Microsoft koncentruje się na silnej tożsamości użytkownika, weryfikacji zdrowia urządzenia oraz na bezpiecznym dostępie do zasobów i usług organizacji na zasadzie najmniejszych uprawnień (ang. least privilege).

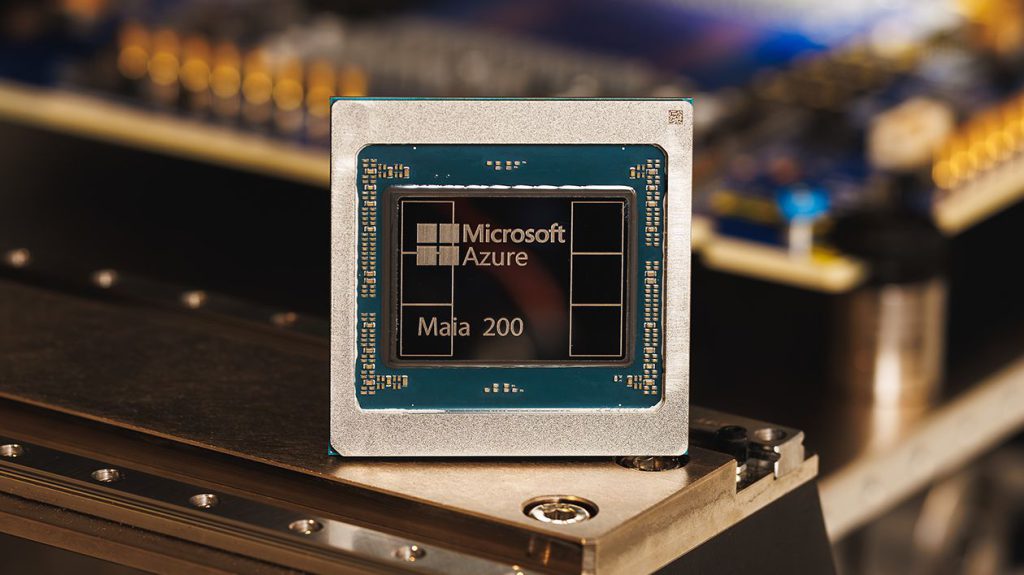

Model Zero Trust w ujęciu Microsoft

Powyższe rozwiązania wspiera analityka bazującą na telemetrii, która ogranicza możliwość nie upoważnionych ruchów w poprzek sieci organizacji. Dzięki temu użytkownik ma dostęp jedynie do tych zasobów, do których jest jednoznacznie uprawniony.

Tożsamość użytkownika

Obecnie większość naruszeń bezpieczeństwa obejmuje kradzież uwierzytelnień, a informacje o lukach w cyberbezpieczeństwie często podkreślają potencjalne ryzyko dla organizacji, jakie stanowią ataki na tożsamość użytkownika. Dlatego właśnie jednym z podstawowych filarów systemu Zero Trust jest możliwość zaawansowanej weryfikacji tożsamości przed przyznaniem użytkownikowi dostępu do zasobów firmowych. Dzięki Azure Active Directory (Azure AD) kontrola tożsamości może się odbywać na wielu etapach, ale samo hasło nie wystarczy. Podatność hasła na phishing i inne ataki powoduje, że uwierzytelnianie wieloskładnikowe (ang. Multi-Factor Authentication, MFA) stanowi w dzisiejszych czasach konieczność. Dobra wiadomość jest taka, że w Azure AD MFA jest dostępne dla każdego użytkownika i jest bardzo proste zarówno do wdrożenia, jak i w użytkowaniu. Z kolei możliwość uwierzytelniania przy wykorzystaniu innych metod, takich jak klucz sprzętowy zgodny ze standardem FIDO2, Windows Hello for Business z możliwością uwierzytelniania za pomocą biometrii, czy aplikacja Microsoft Authenticator powoduje, że konieczność podawania hasła przy logowaniu staje się przeszłością. Zgodnie z założeniem Zero Trust dotyczącym silnego uwierzytelniania, hasła są zastępowane przez podejście typu passwordless, gdzie najbezpieczniejszą i najwygodniejszą metodę uwierzytelnienia stanowi biometria.

Każde logowanie do Azure AD może być automatycznie weryfikowane pod kątem kilku czynników, takich jak adres IP, z którego loguje się użytkownik i jego ewentualne powiązanie z zagrożeniami takimi jak szkodliwe oprogramowanie czy phishing. Kontrola dynamicznie zmieniających się charakterystyk logowania (np. sprawdzenie, czy użytkownik nie loguje się z kilku fizycznych lokalizacji, które są znacząco od siebie oddalone, tzw. impossible travel) powoduje, że Azure AD może dynamicznie reagować na zagrożenia dotyczące tożsamości użytkownika. Zgodnie z koncepcją Zero Trust, każde logowanie użytkownika powinno być poddawane weryfikacji, a kontrola ta powinna być szersza niż proste sprawdzanie hasła (jak w tradycyjnym modelu, gdzie osoba znająca hasło, jest automatycznie zaufana) i obejmować także stan urządzenia, okoliczności logowania, np. rodzaj aplikacji, typ systemu operacyjnego. Ważna jest także możliwość wykrywania anomalii w logowaniu użytkownika (np. logowanie do Azure AD z nowej lokalizacji). Ta funkcjonalność Azure AD, która bada warunki towarzyszące logowaniu użytkownika, nazywa się wprost: dostęp warunkowy. Stanowi ona najlepszy przykład implementacji podstawnych założeń podejścia Zero Trust, który na dodatek jest bardzo prosty w użyciu i przyjazny użytkownikowi.

Automatyzację w zakresie weryfikacji tożsamości użytkownika można wykorzystać także w celu przyznawania dostępu i uprawnień na zasadzie just-in-time. Dzięki temu administratorzy nie muszą posiadać uprawnień przyznanych na stałe, a za każdym razem je aktywują (co może także pociągać za sobą dodatkowy proces udzielania zgody czy też potwierdzanie tożsamości za pomocą MFA). Podobnie możemy ograniczać nadmierne uprawnienia użytkowników w organizacji poprzez funkcję przeglądu dostępu do grup, ról czy aplikacji w Azure AD. Wszystko to doskonale wpisuje się w model, w którym podstawowe założenia stanowią ciągła kontrola dostępu i zasada jak najmniejszych uprawnień.

Bezpieczeństwo urządzeń

Drugim po tożsamości użytkownika elementem Zero Trust jest urządzenie. Czy użytkownik łączy się do usług i zasobów organizacji z urządzenia służbowego czy prywatnego – w kontekście Zero Trust nie powinno mieć żadnego znaczenia. Każde urządzenie należy zweryfikować i, przynajmniej w jakimś stopniu, nim zarządzać. Nie ma też znaczenia, czy urządzenie to komputer, telefon, tablet czy inteligentna lodówka. Jedyna różnica pomiędzy sprzętem służbowym a prywatnym jest taka, że to pierwsze zazwyczaj już do pewnego stopnia kontrolujemy, a więc na nich stosunkowo łatwiej będzie zastosować podejście Zero Trust.

Na początek – aby zweryfikować, czy urządzenie może otrzymać dostęp do zasobów organizacji, czyli czy spełnia założenia wdrożonych polityk zgodności (np. czy system operacyjny jest w odpowiedniej wersji, czy działa rozwiązanie AV, czy wdrożone jest szyfrowanie) należy takie informacje posiadać, a to z kolei zapewni nam rozwiązanie do zarzadzania punktami końcowymi takie jak Microsoft Endpoint Manager. Dzięki wspomnianemu wcześniej dostępowi warunkowemu dostęp może być dynamicznie przyznawany i odbierany nie tylko na podstawie charakterystyki logowania użytkownika, ale także z uwagi na właściwości urządzania. Nie wystarczy więc raz przejść „testu na zgodność” z zapisami polityki bezpieczeństwa organizacji, aby urządzenie zostało uznane raz na zawsze jako „zaufane”. Stałoby to w sprzeczności z zasadami podejścia Zero Trust. Ten test urządzenie musi przechodzić ciągle, w innym przypadku dostęp zostanie natychmiast odebrany i przywrócony dopiero po powrocie do wymaganych ustawień.

Do takiego podejścia możemy dodać następne elementy, które dodatkowo chronią urządzenia oraz zwiększają ilość informacji, które o nich posiadamy. Microsoft Defender for Endpoint, rozwiązanie klasy EDR, nie tylko stanowi kolejny poziom ochrony, ale także umożliwia wykorzystanie dostępu warunkowego w zależności od tego, czy na urządzeniu zostało wykryte zagrożenie. Dzięki temu zyskujemy pewność, że użytkownik ma dostęp do zasobów służbowych jedynie z bezpiecznego sprzętu. To kolejny przykład Zero Trust w praktyce: w przypadku alertu bezpieczeństwa dynamiczna kontrola stanu urządzenia umożliwia odebranie mu dostępu do zasobów i przywrócenie go dopiero po zamknięciu incydentu.

Inne elementy organizacji

W zakresie sieci, infrastruktury i aplikacji model Zero Trust przewiduje wprowadzanie mikrosegmentacji, aby móc zapewnić użytkownikom i zasobom odpowiedni poziom dostępu, ponownie bazując na zasadzie najniższych możliwych uprawnień oraz w oparciu o role i funkcje, a nie o perymetr. Dodatkową zaletą takiego podejścia jest możliwość ciągłego monitorowania (dostępu, zdarzeń, stanu zasobu i innych elementów), co z kolei umożliwia szybkie i skuteczne działanie w przypadku wykrytego zagrożenia czy naruszenia polityk. Przy tej ilości danych telemetrycznych jedynym sposobem na ich właściwą analizę i interpretację jest wykorzystanie modeli uczenia maszynowego, które świetnie sprawdzą się w przypadku informacji, które należy rozpatrywać przy uwzględnieniu ich szerszego kontekstu. Tak więc ręczne zarządzanie dostępem do perymetru zostaje zastąpione przez automatyczne i odpowiadające na zmieniające się warunki polityki ochrony, które są w stanie oznaczać i blokować ryzykowne działania użytkowników i wykrywać anomalie w ich zachowaniu. Cały wewnętrzny ruch sieciowy jest szyfrowany – w przeciwieństwie do tradycyjnego modelu, gdzie to, co znajdowało się wewnątrz, było „zaufane”. Następuje odejście od ręcznej klasyfikacji i ochrony i informacji ku wykorzystaniu modeli uczenia maszynowego i bezpiecznych polityk DLP zapewniających szyfrowanie i śledzenie.

Podsumowanie

Zero Trust jest i pozostanie priorytetowym obszarem implementacji rozwiązań z zakresu cyberbezpieczeństwa i zgodności. Należy jednak pamiętać, że praktyczną implementację tego modelu należy wesprzeć określoną technologią. Zaawansowane rozwiązania techniczne, w szczególności te oparte o chmurę i uczenie maszynowe, dają szersze możliwości weryfikacji poszczególnych elementów, ponieważ im więcej danych – tym lepsza kontrola. Większa ilość informacji przekłada się jednak na konieczność posiadania możliwości ich sprawnej analizy. Dlatego też w implementacji modelu Zero Trust warto postawić na sprawdzone rozwiązania chmurowe, w których skalowalność nie będzie stanowiła wyzwania.

Organizacje już teraz mogą sprawdzić, na jakim etapie na drodze do pełnego wdrożenia podejścia Zero Trust się znajdują, a także zweryfikować, w jaki sposób określone elementy danych obszarów (tożsamość, infrastruktura, aplikacje, urządzenia) przechodzą metamorfozę w poszczególnych krokach – od tradycyjnego modelu opartego na perymetrze i ręcznych implementacjach polityk, po zaawansowane wdrożenie w organizacji podejścia Zero Trust, aż po jego pełną implementację. W tej transformacji organizacje mogą liczyć na pomoc Microsoft – Zero Trust Guidance Center zawiera niezbędne informacje na temat Zero Trust, od podstaw po zaawansowane przewodniki dotyczące konkretnych obszarów.

https://itreseller.pl/it-champions-2021-prestizowe-nagrody-wydawnictwa-it-reseller-zostaly-wreczone-poznaj-laureatow-uroczystej-gali-it-champions-2021/