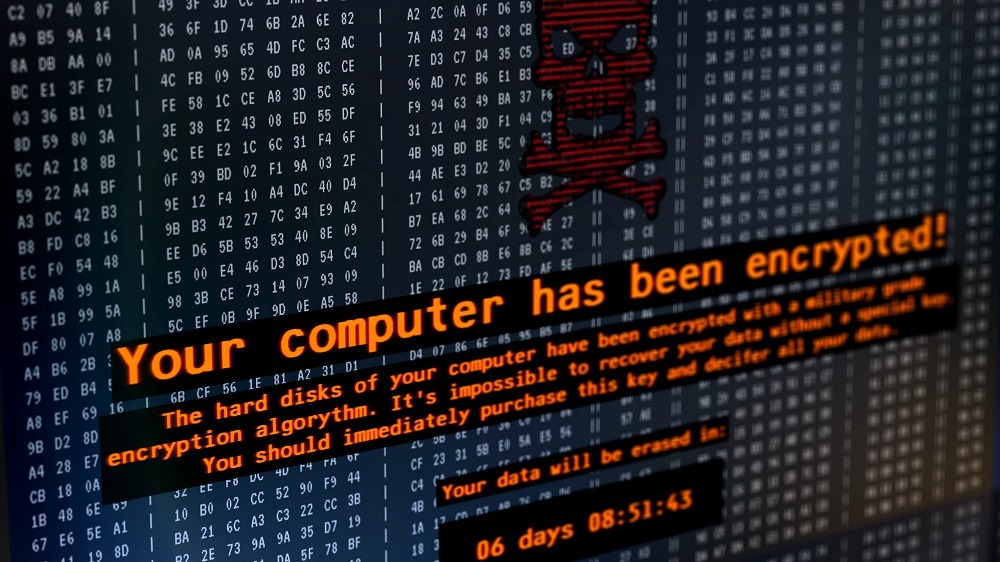

Skuteczność oprogramowania ransomware spada, ponieważ atakujący “zmieniają” swoją taktykę

Oprogramowanie ransomware ponownie straciło na popularności wśród złośliwych podmiotów w pierwszej połowie 2023 r., ale ogólna liczba włamań wzrosła, ponieważ niektórzy atakujący skupili się na innych rodzajach zagrożeń, zgodnie z niedawno opublikowanymi danymi SonicWall.

W raporcie dostawcy cyberbezpieczeństwa dotyczącym pierwszych sześciu miesięcy roku, liczba ataków ransomware spadła o 41 procent w porównaniu z tym samym okresem rok wcześniej, jak wynika z raportu opublikowanego w środę.

Wyniki te są po części godne uwagi, ponieważ w pierwszej połowie 2022 r. odnotowano znaczny spadek liczby ataków ransomware w porównaniu z rokiem poprzednim, kiedy to zalew ataków ransomware – w tym szereg głośnych incydentów, takich jak ataki Colonial Pipeline i Kaseya – uderzył zarówno w klientów, jak i partnerów. Dane SonicWall opierają się na globalnej sieci 1,2 miliona różnych czujników, w tym firewalli i punktów końcowych.

Utrzymujący się trend spadkowy w zakresie oprogramowania ransomware może nie być trwały, ponieważ według raportu liczba ataków wykazywała oznaki odbicia w drugim kwartale. Jednak w każdym przypadku ogólna liczba włamań wzrosła o 21 procent w pierwszej połowie 2023 r., rok do roku, podał SonicWall. Szereg innych zagrożeń – w tym cryptojacking i “czyste” ataki wymuszające, które nie obejmują szyfrowania plików – zyskały na sile w ciągu pierwszych sześciu miesięcy roku.

“Obserwujemy dywersyfikację w zależności od rodzaju ataków” – powiedział Bob VanKirk, dyrektor generalny SonicWall. W oparciu o szereg czynników “aktorzy zagrożeń nadal się zmieniają” – powiedział.

Ataki typu cryptojacking – polegające na przejmowaniu kontroli nad systemami w celu wydobywania kryptowalut, takich jak Bitcoin – wzrosły prawie trzykrotnie w pierwszej połowie roku, w porównaniu z tym samym okresem 2022 r., podał SonicWall. Tymczasem złośliwe oprogramowanie IoT wzrosło o 37 procent.

Ponadto kilka podmiotów zagrażających, które wcześniej koncentrowały się na tradycyjnym oprogramowaniu ransomware, również przestawiło się na ataki polegające wyłącznie na wymuszeniach. Należą do nich BianLian – który powiedział w marcu, że nie będzie już szyfrować plików po wydaniu bezpłatnego deszyfratora dla swoich ofiar – oraz Clop, który preferował taktykę wymuszeń w swojej szeroko zakrojonej kampanii MOVEit. Według zeszłotygodniowego raportu firmy Coveware, ostatnie ataki Clop polegające na wymuszaniu danych wykorzystywały krytyczną lukę w narzędziu do przesyłania plików MOVEit i prawdopodobnie przyniosą grupie cyberprzestępczej nawet 100 milionów dolarów.

Podczas gdy wiele ofiar raczej nie zapłaci cyberprzestępcom za ataki polegające wyłącznie na wymuszeniu – szczególnie w przypadku kradzieży starszych lub niewrażliwych danych – “są sytuacje, w których zapłacą” – powiedział Bobby Cornwell, wiceprezes SonicWall. W przypadkach, w których grzywny związane z wyciekiem danych byłyby wyższe niż kwota pobierana przez cyberprzestępców, organizacja może być skłonna zapłacić, aby zapobiec ujawnieniu danych, powiedział Cornwell – choć nie ma gwarancji, że rozwiąże to problem.

Cornwell powiedział, że istnieje duże prawdopodobieństwo, że więcej podmiotów stanowiących zagrożenie rozważy przejście na ataki polegające wyłącznie na wymuszaniu okupu ze względu na takie czynniki, jak rozprawienie się organów ścigania z gangami ransomware. Możliwe jest również, że w przyszłości więcej małych i średnich firm może stać się celem ataków polegających wyłącznie na wymuszeniach, biorąc pod uwagę, że poważny wyciek danych dla małych i średnich firm może “praktycznie zakończyć ich firmę” – co prowadzi do skłonności do płacenia żądań cyberprzestępców.

Ostatecznie przejście na szerszy zestaw zagrożeń przypomina, że organizacje, które uważają, że zabezpieczyły się przed oprogramowaniem ransomware, nadal mają wiele do zrobienia, powiedział VanKirk.