Szkodliwe oprogramowanie na celowniku ma deweloperów Pythona

Badacze cyberbezpieczeństwa z firmy Checkmarx odkryli ponad dwa tuziny złośliwych pakietów na PyPI, popularnym repozytorium dla programistów Pythona, i opublikowali swoje ustalenia w nowym raporcie.

Te złośliwe pakiety, zaprojektowane tak, aby wyglądały niemal identycznie jak te legalne, próbują oszukać nieostrożnych deweloperów, aby ci pobrali i zainstalowali niewłaściwy pakiet, a tym samym rozpowszechnili złośliwe oprogramowanie. Praktyka ta znana jest jako typosquatting i jest dość popularna wśród cyberprzestępców, którzy atakują twórców oprogramowania. Aby ukryć złośliwe oprogramowanie, napastnicy wykorzystują dwa unikalne podejścia: steganografię, oraz polimorfizm.

Steganografia to praktyka ukrywania kodu wewnątrz obrazu, co pozwala hakerom na dystrybucję złośliwego kodu za pośrednictwem pozornie niewinnych plików .JPG i .PNG.

Z kolei polimorficzne złośliwe oprogramowanie zmienia zawartość ładunku przy każdej instalacji, dzięki czemu skutecznie unika programów antywirusowych i innych rozwiązań z zakresu cyberbezpieczeństwa.

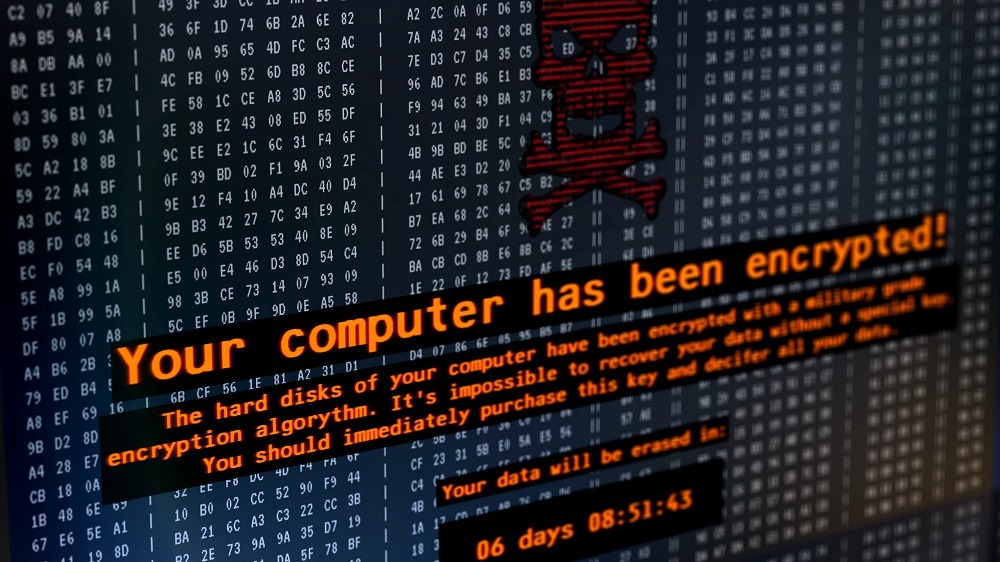

W tym przypadku napastnicy wykorzystali te techniki do dostarczenia WASP, infostealera zdolnego do przechwytywania kont Discord, haseł, informacji o portfelu kryptowalutowym, danych kart kredytowych, a także wszelkich innych informacji na punkcie końcowym ofiary, które uznają za interesujące. Po zidentyfikowaniu dane są wysyłane z powrotem do napastników za pośrednictwem silnie zakodowanego adresu Discord webhook.

Kampania wydaje się być chwytem marketingowym, ponieważ badacze zauważyli hakerów reklamujących narzędzie w darknecie za 20 dolarów i twierdzących, że jest ono niewykrywalne. Co więcej, badacze uważają, że jest to ta sama grupa, która stała za podobnym atakiem, który został po raz pierwszy zgłoszony na początku tego miesiąca przez badaczy z Phylum i Check Point. Wtedy powiedziano, że grupa nazwana Worok dystrybuowała DropBoxControl, niestandardowy infostealer .NET C#, który nadużywa hostingu plików Dropboxa do komunikacji i kradzieży danych, od co najmniej września 2022 roku.