Urządzenia końcowe nadal pomijane w strategii bezpieczeństwa IT – wynika z badania IDC na zlecenie firmy HP Inc, komentuje Marcin Olszewski, Dyrektor Zarządzający, HP Inc Polska.

Urządzenia końcowe nadal pomijane w strategii bezpieczeństwa IT – wynika z badania IDC na zlecenie firmy HP. Wnioski z analizy przeprowadzonej przez amerykańską firmę badawczą komentuje Marcin Olszewski, Dyrektor Zarządzający, HP Inc Polska. Na przestrzeni wieków, na straży cennych zasobów stały fortyfikacje. Dziś mury obronne tworzone są w świecie wirtualnym, gdzie ich zadaniem jest ochrona informacji. Mimo upływu lat i postępu technologicznego, nie zmieniła się jednak strategia najeźdźców – nawet w najbardziej solidnym zabezpieczeniu starają się znaleźć słaby punkt.

Urządzenia końcowe na celowniku hakerów

Gotowe narzędzia dostępne w darknecie pozwalają na przeprowadzanie milionów ataków dziennie w poszukiwaniu luki w sieciach zabezpieczeń. Po uzyskaniu dostępu w ciągu kilku tygodni hakerzy są w stanie wyrządzić szkody, narażając organizację na kradzież lub utratę znacznej części danych.

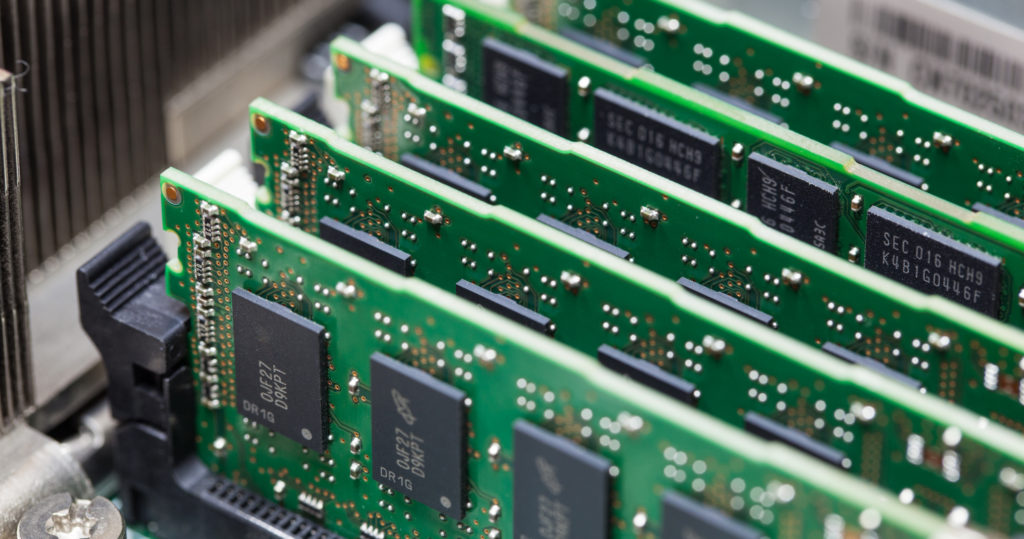

Najsłabszym ogniwem w zabezpieczeniach firm i podmiotów publicznych pozostają urządzenia końcowe – komputery stacjonarne i przenośne, urządzenia mobilne oraz drukarki. W wielu przypadkach cechuje je niski poziom ochrony, który pozwala cyberprzestępcom wprowadzić do nich szkodliwe oprogramowanie i nie zostać wykrytym.

Jak pokazują wyniki badania przeprowadzonego przez IDC[1], świadomość problemu wśród osób odpowiedzialnych za ochronę danych w firmach jest stosunkowo niewielka. Pomimo licznych przykładów ataków i naruszeń bezpieczeństwa nagłaśnianych w mediach, zaledwie 28 proc. z nich identyfikuje konieczność ochrony urządzeń końcowych, jako istotny element strategii.

Marcin Olszewski, Dyrektor Zarządzający, HP Inc Polska.

Nierówne standardy

Dodatkowo stosunek specjalistów IT do ochrony różni się w zależności od rodzaju urządzeń. Ponad 80 proc. respondentów uznaje komputery stacjonarne i notebooki jako ważny element sieci bezpieczeństwa organizacji. Inaczej wygląda sytuacja w przypadku rozwiązań dla druku.

Drukarki posiadają te same komponenty co komputer – dysk twardy, łączność przewodową lub bezprzewodową oraz dostęp do najważniejszych informacji – dokumentów czy danych osobowych. Nieodpowiednio chronione, stanowią bardzo łatwy cel dla cyberprzestępców. Tymczasem 60 proc. ankietowanych ocenia, że ryzyko ataku na te urządzenia jest niskie lub nie ma go wcale.

Hakerzy są dziś coraz sprytniejsi i bardziej nieprzewidywalni. Każde niezabezpieczone urządzenie czy przestarzałe oprogramowanie to dla nich szansa na przeprowadzenie skutecznego ataku. Wydaje się jednak, że przyczyny problemu należy upatrywać już na samym początku procesu. Według 30 proc. ankietowanych, kwestie ochrony IT nie są w żaden sposób określone w wymaganiach i specyfikacjach zakupowych ich organizacji. Być może to właśnie na tym etapie warto podejmować pierwsze decyzje na rzecz bezpieczeństwa.

[1] Badanie IDC, przeprowadzone na zlecenie firmy HP, koncentruje się na protokołach bezpieczeństwa i stanowiskach specjalistów IT w 14 branżach w pięciu krajach UE i Ameryce Północnej.