Za 3 lata będzie więcej urządzeń i połączeń z siecią niż ludzi. Czy oznacza to raj dla cyberprzestępców? – komentuje Sebastian Wąsik, Country Manager na Polskę w baramundi software AG.

Jak wynika z raportu Cisco Visual Networking Index, do 2022 roku liczba urządzeń oraz połączeń z siecią będzie ponad trzykrotnie większa niż światowa populacja. Zwiększające się z roku na rok natężenie ruchu w sieci jest naturalną konsekwencją czwartej rewolucji przemysłowej. Oznacza to konieczność zmierzenia się z wyzwaniami związanymi ze skutecznym zarządzaniem coraz bardziej rozbudowaną infrastrukturą informatyczną oraz zapewnieniem jej bezpieczeństwa.

Cyberataki z wykorzystaniem Internetu rzeczy są już faktem. W 2015 r. przeprowadzono atak na ukraińską sieć energetyczną. Hakerzy przejęli kontrolę nad przełącznikami stacji elektroenergetycznych i spowodowali przerwy w dostawie prądu w całym kraju na kilka godzin. Sytuacja powtórzyła się rok później w Kijowie, co było próbą bardziej zaawansowanego, w pełni zautomatyzowanego ataku nazwanego „Crash Override”. Również w 2016 roku, doszło do ataku z wykorzystaniem złośliwego oprogramowania o nazwie Mirai, które wykrywało i zarażało słabo zabezpieczone urządzenia IoT. Następnie były one przekształcane w botnety służące do przeprowadzania kolejnych cyberataków. Zainfekowano 2,5 miliona inteligentnych urządzeń takich jak: kamerki internetowe, lodówki czy routery Wi-Fi.

IoT głównym celem cyberataków

Cyfryzacja produkcji sprawiła, że maszyny mogą komunikować się między sobą i podejmować autonomiczne decyzje. Połączenie coraz większej liczby urządzeń firmowych z Internetem oznacza także nowe zagrożenia, gdyż każde z nich może być potencjalnie furtką dla cyberprzestępców. Jak podaje raport „2020 Global IoT/ICS Risk Report” urządzenia wchodzące w skład ekosystemu Internetu rzeczy (IoT) oraz przemysłowe systemy kontroli (ICS) stanowią obecnie główne źródło naruszeń bezpieczeństwa w biznesie. Wynika to m.in. z faktu, że 64% systemów nie jest zabezpieczonych hasłem, a 54% respondentów badania korzysta z urządzeń, do których można uzyskać dostęp za pośrednictwem standardowych protokołów zdalnego zarządzania.

Biznes musi zapanować nad IoT

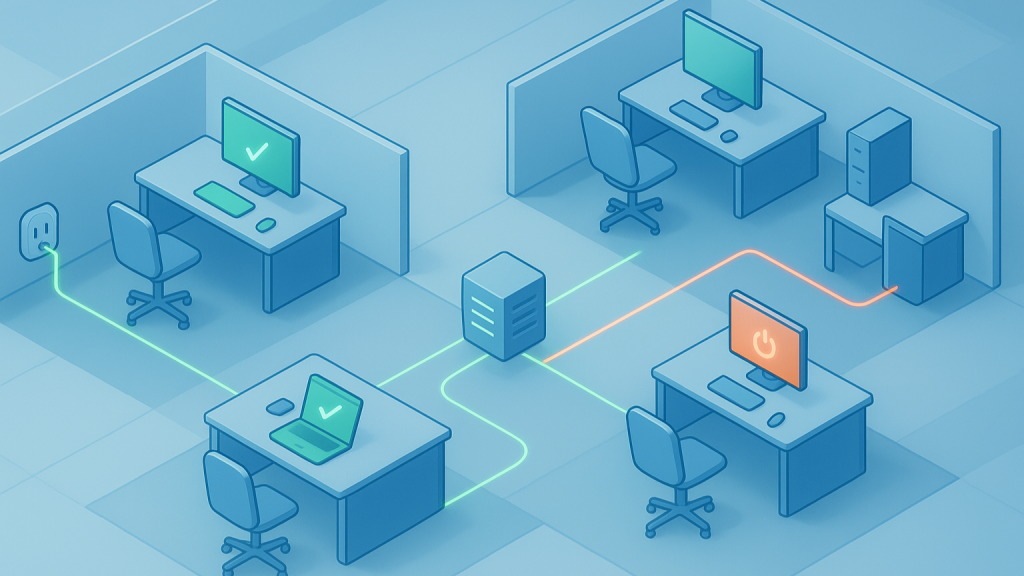

Obecnie niezbędne jest monitorowanie nie tylko komputerów czy telefonów wykorzystywanych przez pracowników, ale również wszystkich urządzeń końcowych podłączonych do sieci. Ogromna liczba połączeń, często uniemożliwia tradycyjne, ręczne zarządzanie infrastrukturą informatyczną. Biorąc pod uwagę braki specjalistów IT, biznes musi automatyzować procesy wdrażania, inwentaryzacji czy aktualizacji urządzeń IoT. Jednym z najlepszych sposobów administracji złożonego środowiska informatycznego, a zarazem skutecznej ochrony przed atakami na infrastrukturę sieciową jest wdrożenie rozwiązania do ujednoliconego zarządzania urządzeniami końcowymi (UEM), którego przykładem jest baramundi Management Suite (bMS). Systemy tej klasy umożliwiają działom IT przejrzysty i łatwy w weryfikacji przegląd wszystkich punktów końcowych znajdujących się w sieci, a także zapewnia możliwość zarządzania wszystkimi podłączonymi urządzeniami z poziomu jednej platformy. Dobre rozwiązanie UEM odwzorowuje konfigurację i strukturę sieci, przeprowadzając pełną inwentaryzację wszystkich urządzeń sieciowych, ustawień, zainstalowanego oprogramowania itp. Specjaliści podkreślają, że inwentaryzacja jest pierwszym krokiem w kierunku zwiększenia bezpieczeństwa, ponieważ tylko dzięki znajomości zasobów firmy, zespoły IT będą w stanie skutecznie je chronić.

Podłączone do sieci urządzenia mają często wiele luk bezpieczeństwa, które są dobrze znane i do których istnieją już łatki. Proces aktualizacji oprogramowania milionów urządzeń jest jednak czasochłonny i bardzo trudny. Dodatkowo komplikuje go fakt, że często urządzenia te pochodzą od różnych producentów, którzy w różnym tempie udostępniają aktualizacje. Rozwiązanie UEM nie tylko pokazuje stan oprogramowania i licencji, ale także skanuje środowisko IT w poszukiwaniu wszelkich nieprawidłowości i podatności na zagrożenia oraz umożliwia ocenę ryzyka i instalację łatek, jeśli jest to konieczne.

Sebastian Wąsik, Country Manager na Polskę w baramundi software AG.